PS5 Kernel exploit: Implementaciones de Flat_z lanzadas, descripción detallada del exploit y limitaciones del firmware, Han sucedido muchas cosas en los días posteriores a la divulgación de una gran vulnerabilidad en FreeBSD, que se ha confirmado que afecta a la PS5.

Las implementaciones BD-JB y LUA son dos enfoques diferentes para ejecutar un exploit en la PS5 utilizando diferentes vectores de entrada y herramientas. A continuación, se detalla el funcionamiento de cada una de ellas:

Implementación BD-JB (Blu-ray JavaScript Bridge)

La implementación BD-JB se basa en un exploit del modo usuario que utiliza discos Blu-ray para cargar código en la PS5. El BD-JB se refiere a una vulnerabilidad en la funcionalidad del reproductor de Blu-ray de la PS5, que permite ejecutar código no autorizado al cargar contenido desde un disco Blu-ray.

Discos Blu-ray personalizables: Para aprovechar este exploit, es necesario tener una PS5 con unidad de disco y una grabadora de Blu-ray. El exploit se graba en un disco Blu-ray regrabable que posteriormente se inserta en la consola.

Uso del motor de JavaScript: Los discos Blu-ray permiten integrar JavaScript como parte de sus funciones interactivas (usado para menús y otras características en las películas). El exploit se inyecta en el código JavaScript de un Blu-ray personalizado que se ejecuta en la consola al ser insertado.

Ventajas: Esta implementación se aprovecha de una funcionalidad legítima de la PS5, lo que permite ejecutar código no firmado sin necesidad de manipular directamente el sistema operativo de la consola.

Limitaciones: El mayor inconveniente de esta implementación es que requiere hardware físico específico, como discos Blu-ray y una grabadora de Blu-ray, además de que solo puede ejecutarse en PS5 con lector de discos.

La implementación LUA es un método que explota un sistema diferente y que es más relevante para los usuarios de PS5 digital. Se basa en la utilización de scripts Lua para ejecutar código malicioso aprovechando la estructura de algunos juegos que permiten el uso de este lenguaje de scripting.

Detalles:

Explotación de juegos específicos: Algunos juegos que están disponibles en la PS Store utilizan scripting Lua como parte de su configuración o archivos de guardado. El exploit consiste en modificar estos archivos Lua para aprovechar una vulnerabilidad que permita cargar el código malicioso y así desencadenar un exploit en el sistema.

Lua como lenguaje de scripting: Lua es un lenguaje de programación ligero y embebido en muchos videojuegos para gestionar scripts. Al modificar los scripts Lua de un juego, se puede provocar que la PS5 ejecute el exploit al cargar el archivo alterado.

Requerimientos: Necesitas acceso a los archivos del juego que utiliza Lua, lo cual requiere métodos para desencriptar y modificar estos archivos. Esto puede hacerse a través de una PS4 hackeada o utilizando un servicio como Save Wizard.

El desafío principal es que solo aquellos juegos que usan Lua permiten esta entrada, lo que puede hacer que sea difícil encontrar un juego explotable si no tienes ya uno en tu biblioteca. Además, como la PS5 digital no tiene unidad de disco, la compra e instalación de estos juegos debe hacerse desde una consola con firmware bajo.

Mast1c0re: Este método es comparable al exploit Mast1c0re, que también utilizó un juego específico para explotar vulnerabilidades. Mast1c0re utilizaba el juego Okage: Shadow King en PS5 para ejecutar código no autorizado.

No requiere una unidad de disco, lo que lo hace atractivo para usuarios de PS5 digital.

Permite la modificación de archivos de juegos específicos para cargar el exploit, sin necesidad de hardware adicional.

La principal limitación es que no todos los juegos utilizan Lua, lo que reduce las posibilidades de aprovechar este método. Además, solo aquellos con firmware 7.61 o anterior pueden intentar cargar el exploit, lo que también restringe la cantidad de usuarios que podrían beneficiarse.

Comparación entre ambos métodos:

BD-JB es más directo y tiene menos requisitos de software (puedes ejecutar el exploit directamente desde un disco), pero necesita hardware adicional y una PS5 con unidad de disco.

LUA es más accesible para los usuarios con PS5 digital, pero depende de juegos específicos y requiere pasos adicionales para modificar y cargar archivos encriptados.

Específicamente, ya se están publicando implementaciones compatibles con la PS5, hay una descripción completa sobre cómo explotar la vulnerabilidad y parece que el error ha sido parcheado en el Firmware 8.00 de PS5. Continúa leyendo para más detalles.

Vulnerabilidad del Kernel de PS5: probablemente parcheada con el Firmware 8.00

FreeBSD publicó un aviso de seguridad para una vulnerabilidad crítica en su sistema operativo.

La vulnerabilidad ha sido confirmada como impactante para la PS5 y, aparentemente, había sido utilizada en secreto por varios hackers o grupos de hackers, incluso antes de su divulgación.

El hacker de PlayStation flat_z ha declarado en Discord que Sony ha parcheado el exploit con el Firmware 8.00 de PS5. Esto significa que todos los firmwares de PS5 hasta el 7.61 inclusive están afectados por la vulnerabilidad. Si tienes una PS5 con un firmware bajo, es bueno para ti.

Si no, ahora podría ser el mejor momento para encontrar una mientras aún son baratas. Sin embargo, si buscas una PS5 con firmware bajo, comprende que mientras no se lance nada, podrías terminar solo con una PS5 cara.

En el mejor de los casos, ten en cuenta que una PS5 hackeada actualmente solo puede ejecutar una selección limitada de homebrew y "backups" de PS4.

Parece que Sony no parcheó “intencionalmente” el exploit mucho antes de que fuera conocido, sino que hicieron una limpieza significativa de su código al trabajar en el Firmware 8.00, lo que terminó parcheando una cantidad significativa de vulnerabilidades.

Este exploit fue invalidado con el Firmware 8.00 aparentemente como un efecto secundario de esa limpieza. Según Zecoxao:

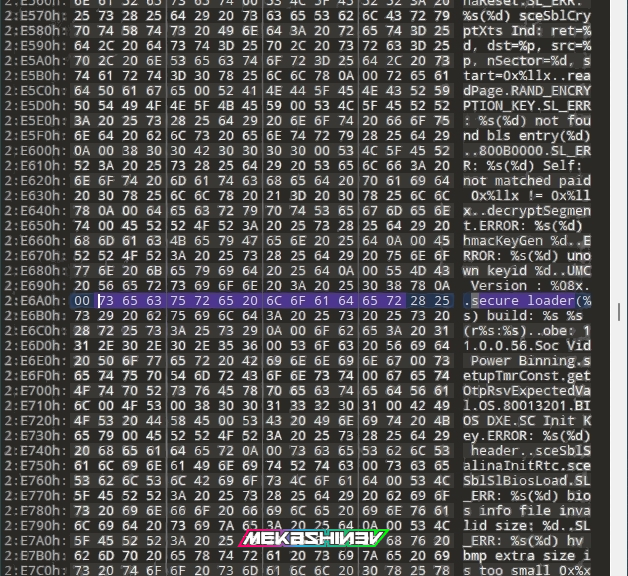

Vulnerabilidad en FreeBSD: Descripción del Vector de Acceso y el Marco de VM por Fail0verflow

varios investigadores de seguridad ya habían descubierto la vulnerabilidad y la habían mantenido en secreto hasta ahora. AccessVector tiene una descripción detallada de la vulnerabilidad en https://accessvector.net/2024/freebsd-umtx-privesc y ha declarado que lanzarán una Prueba de Concepto (PoC).

es probable que esa PoC no sea específica para PS5, aunque la descripción es un buen punto de partida para cualquiera que quiera entender los detalles del exploit.

Fail0verflow afirma haber tenido acceso a esta vulnerabilidad durante dos años y han diseñado un buen marco para ejecutar el exploit en un entorno de FreeBSD “similar a PS5”.

Si quieres ver la implementación y ejecutarla en una VM para depuración, consulta su GitHub en https://github.com/fail0verflow/ps5-umtxdbg/. Aún no hay una descripción de este exploit en su blog.

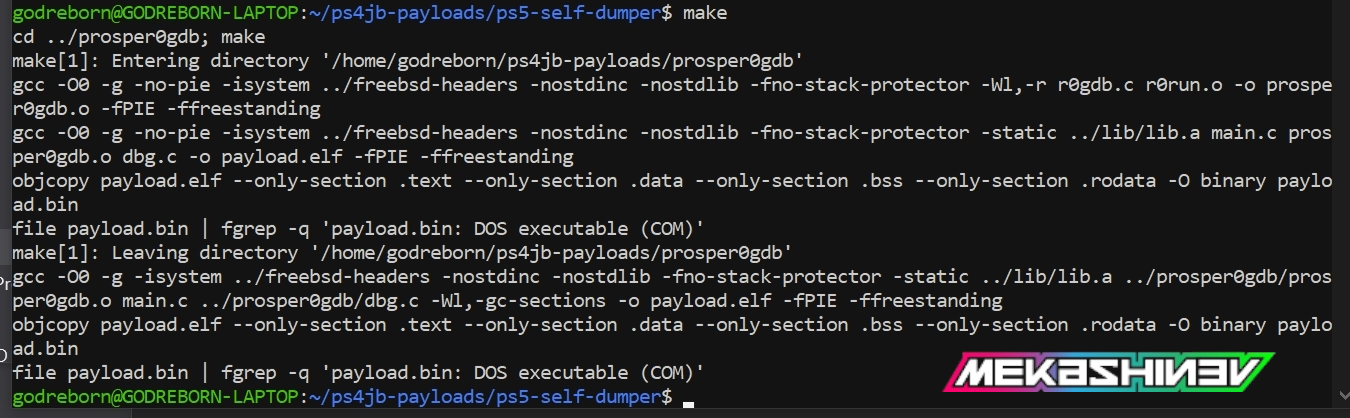

Exploit de PS5 para Firmware 7.61 y anteriores: Flat_z lanza implementaciones para BD-JB y Lua

Flat_z lanzó dos implementaciones del exploit hoy. Una está destinada a ejecutarse con el exploit de usuario BD-JB (necesitarás una PS5 con unidad de disco para ejecutarlo, así como una grabadora de discos Blu-Ray y algunos discos grabables, para quemar el exploit en Blu-Ray).

La otra, que será interesante en particular para aquellos con una PS5 Digital, aparentemente implica cargar el exploit en un script de Lua.

Se ha insinuado que algún juego específico en la PS Store utiliza scripts Lua (tal vez como parte de sus guardados o configuración), y se asume que podrás modificar los archivos Lua del juego para activar un exploit de usuario que a su vez cargará este exploit de FreeBSD.

Es probable que este sistema funcione como Mast1c0re, lo que significa que necesitarás una forma de descifrar/cifrar estos archivos desde y hacia tu PS5.

Las formas conocidas de hacerlo actualmente son utilizar una PS4 hackeada (o pedirle a alguien con una PS4 hackeada que lo haga), y/o utilizar un servicio como Save Wizard (este es un servicio de pago que nunca he utilizado, por lo que no puedo dar fe personalmente de él).

Probablemente será imposible comprar e instalar el juego vulnerable cumpliendo el requisito de estar en el firmware 7.61 o inferior.

Esto significa que las personas con una edición digital de la PS5 necesitarán ser extremadamente afortunadas (es decir, ya poseer el juego en cuestión, o un juego con exploits similares) o esperar un nuevo punto de entrada (por ejemplo, webkit) por el momento.

También es muy probable que Mast1c0re se pueda aprovechar para ejecutar el exploit aquí también, dado el tiempo. Así que si te uniste al exploit Mast1c0re en su momento y tienes Okage: Shadow King en tu PS5, supongo que eventualmente llegará algo para ti.

Descargar implementaciones del exploit de PS5 de flat_z

Estas implementaciones no hacen nada por sí solas: necesitan compilarse dentro del marco BD-JB o cifrarse y ejecutarse dentro de un juego aún no anunciado.

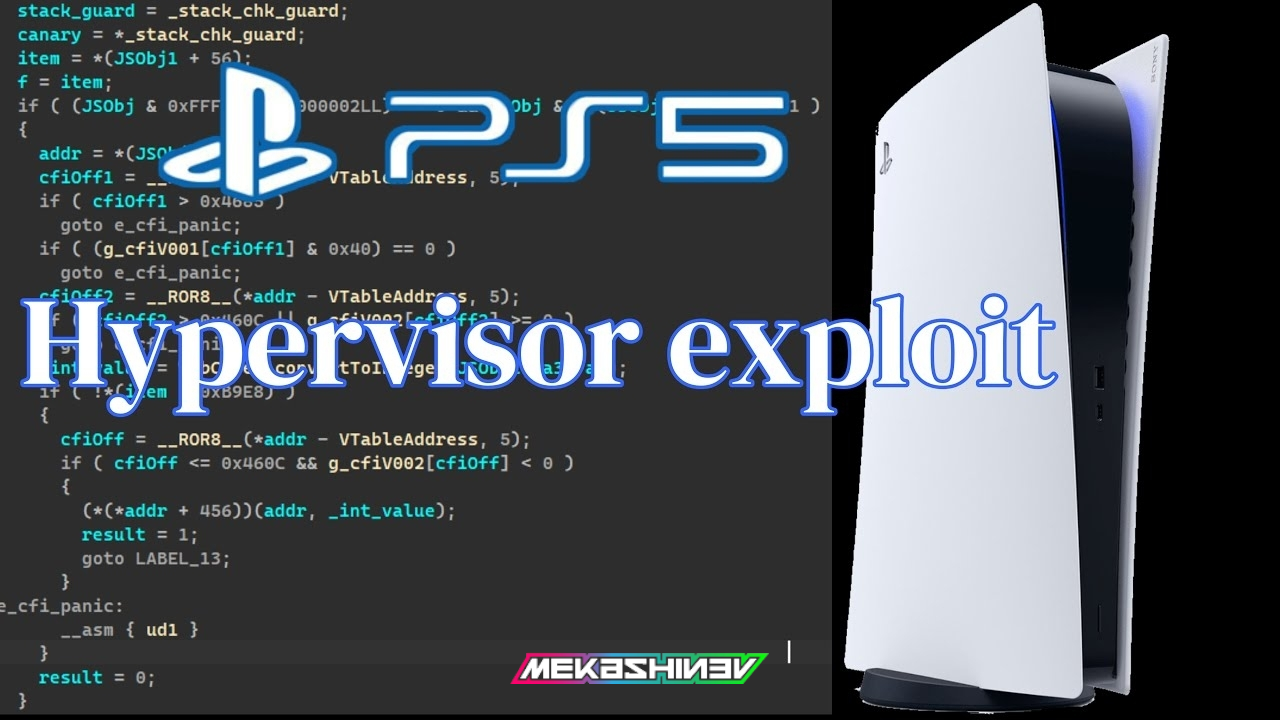

Flat_Z también ha declarado que el exploit no es ni de usuario ni del kernel, y en este punto, personalmente estoy confundido en cuanto a lo que eso significa técnicamente.

Siempre he asumido que un exploit te da un punto de entrada (te permite inyectar datos maliciosos como usuario normal, es decir, exploit de usuario), o te permite hacer una escalada de privilegios (es decir, exploit de kernel), pero parece que soy demasiado viejo para el nuevo mundo de la seguridad informática.

Actualización: ese punto específico era sobre otra vulnerabilidad, recientemente divulgada a Sony por TheFloW, y no relacionada con el exploit discutido en este artículo. Mis disculpas por la confusión.

Si tienes una PS5 en el firmware 7.61 o inferior, quédate quieto. Puedes probar los lanzamientos anteriores si eres técnicamente hábil, pero de lo contrario, aún estamos en modo de espera.

Comments